Einleitung

Das Ende der Basic Authentication in Office 365 beziehungsweise Exchange Online ist nah. Microsoft hat dies schon seit langer Zeit angekündigt und nun ist es endlich soweit. Doch was genau bedeutet das für die Kunden? Wer ist betroffen? In diesem Artikel erklären wir die Sachlage detailliert, wer von dieser Änderung betroffen ist (und wer nicht) und was Sie tun können, damit diese globale Abschaltung bei Ihnen keine Probleme verursacht.

Was genau ist denn “Basic Authentication“?

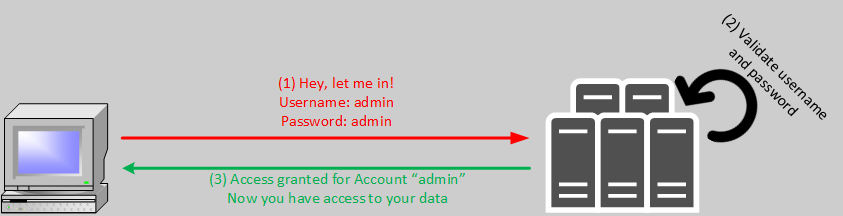

Vereinfacht ausgedrückt ist Basic Authentication die Anmeldung nur mit Benutzername und Kennwort. Die Erfordernis eines weiteren Anmeldefaktors entfällt, also beispielsweise kein SMS-Code oder Bestätigung durch eine zusätzliche Aktion am Mobilgerät. Oftmals wird Basic Authentication auch Legacy Authentication genannt. Mit dieser Wortwahl wird (bewusst oder unbewusst) das Alter dieser Methode nochmal extra betont. Die nachfolgende Grafik veranschaulicht die Authentifizierung schematisch. Natürlich könnte noch ein extra Anmeldeserver zwischengeschaltet sein, beispielsweise ein Active Directory Domain Controller, aber das Prinzip bleibt unverändert:

Die Anmeldung mit Benutzername und Passwort ist man gewohnt, diese kommt in vielen Bereichen zum Einsatz. Diese sind beispielsweise Zugänge zu Webmail Diensten, Einkaufsportalen oder anderen Onlinediensten. Dinge die man gewohnt ist, weil sie weit verbreitet sind, werden gerne zum Ziel von Hackerangriffen (gezielt und ungezielt). Und genau das macht sie problematisch. Denn eben dieses Schicksal hat die Basic Authentication auch ereilt (schon seit vielen Jahren). Daraus ergeben sich gleich mehrere Schwachstellen der so weit verbreiteten Basic Authentication:

- Benutzer beugen „vergessenen Kennwörtern“ durch Post-Its vor.

- Passwörter sind oft Begriffe aus dem Leben des Benutzers, beispielsweise der Name des Lebens-/Ehepartners, der Kinder oder der Lieblingsfreizeitbeschäftigung.

- Bemüht man sich um ein komplexes Passwort, dann werden in obiges Muster Geburtstage, Jahrestage und vergleichbare Datumsangaben eingebaut. Diese sind aber oft leicht zu erraten, oder durch Social Engineering in Erfahrung zu bringen.

- Passwörter werden regelmäßig auf mehreren Portalen und Diensten wiederverwendet.

- Zugänge können sehr häufig durch Erraten oder Ausprobieren geknackt werden.

- Zugänge gibt es manchmal kostenlos auf Internetseiten. Diese funktionieren oft nicht oder nicht mehr.

- Zugänge gibt es aber auch zum Kauf. Diese sogar mit einem garantierten Prozentsatz an funktionierenden Datensätzen. Hierbei liegt der Kaufpreis für hunderte oder tausende Zugänge oft im niedrigen Euro Bereich!

In den vergangenen Jahren wurden wir erzogen, Passwörter einerseits nicht wiederzuverwenden, andererseits aber auch komplexe Passwörter zu wählen. Die am häufigsten angewendete Regel:

- Mindestens 8 Zeichen

- Groß- und Kleinbuchstaben

- Zahlen

- Sonderzeichen

Zugegeben, derart generierte Passwörter haben prinzipiell eine gute Komplexität. Allerdings kommt dann noch die Passwortablaufrichtlinie ins Spiel, welche das Prinzip wieder ganz gekonnt aushebelt, obwohl der Urheber der Ablaufrichtlinie gute Absichten hatte. Aus dem vermeintlich sicheren Kennwort Sommer2023! wird so ganz schnell bei der erzwungenen Änderung Sommer2023!1, Sommer2023!2, Sommer2023!3 und so weiter.

Als Folge wurden in Unternehmen häufig die Komplexitätsrichtlinien weiter verschärft, beispielsweise auf 12 oder 15 Zeichen. Das Ergebnis infolgedessen ist sehr oft das Post-It, weil sich niemand mehr die komplexen Kennwörter merken kann. Die Gefahr, dass eine unbefugte Person von den Anmeldedaten Gebrauch macht, ist also extrem hoch.

Doch selbst bei guten, komplexen oder einzigartigen Kennwörtern können die Zugangsdaten auch ohne Post-It in Gefahr sein, nämlich dann, wenn der Betreiber unzureichende Sicherheitsvorkehrungen getroffen hat. Anders ausgedrückt: Das beste Kennwort nützt nichts, wenn der Anbieter kompromittiert wird. Ein sehr prominentes Beispiel hierfür ist der Hack des Sony Playstation Network. Wird eine solche Benutzerdatenbank entwendet, wird diese kurz darauf üblicherweise im Darknet oder Deep Web zum Verkauf angeboten. Mit einem Schlag sind viele (teilweise millionenfach) verifizierte und funktionierende Anmeldedaten im Umlauf.

|

Durch den Verlust von Anmeldedaten befindet man sich sehr schnell im Bereich des Identitätsdiebstahls. Dies ist insbesondere dann der Fall, wenn Anmeldedaten mehrfach verwendet wurden, beispielsweise beim Onlineshopping, Emailzugang und anderen Portalen. |

Passiert dieser Diebstahl im Unternehmenskontext (direkt oder durch ein obiges Szenario indirekt), hat der Angreifer mit einem Schlag Zugriff auf eine größere Anzahl an Systemen und den hier gespeicherten Daten, zum Beispiel Benutzerlaufwerk(e), Dateiserver, CRM-System, ERP, Emails und weitere. Der hierdurch entstandene Schaden ist nicht pauschal bezifferbar, aber oft immens.

|

Eine sehr gute Quelle um einen Anhaltspunkt zu erhalten, ob eigene (oder auch fremde) Anmeldedaten in einer gestohlenen oder gehackten Datenbank enthalten waren, ist die kostenlose Webseite https://haveibeenpawned.com. |

Bezogen auf Office 365 hat Microsoft seit einiger Zeit immer wieder darauf hingewiesen, dass sogenannte Password Spray Attacken zum Alltag gehören. Bereits 2020 wurde eindrucksvoll beschrieben, wie solche Attacken aussehen können: Protecting your organization against password spray attacks – Microsoft Security Blog. Ebenso hat Microsoft Zahlen genannt, wie groß das Problem der Password Spray Angriffe durch Basic Authentication ist: Breaking Password Dependencies: Challenges in the Final Mile at Microsoft – YouTube.

Was genau ist denn “Modern Authentication“?

Da Basic Authentication derart unsicher einzustufen ist, liegt auf der Hand, dass Alternativen geschaffen und auch genutzt werden sollten. Der einfachste Ansatzpunkt: Eine weitere Authentifizierungsschicht kann eingezogen werden. Hier haben sich mehrere Mechanismen etabliert:

- SMS Token

- Email Token

- Token aus einer Authenticator App

- Push Benachrichtigungen

- Biometrie

Da Basic Authentication solche Erweiterungen nicht unterstützt, wurde Modern Authentication ins Leben gerufen. Modern Authentication an sich ist kein neues Protokoll, es beschreibt vielmehr eine Vielzahl an Mechanismen, die moderne und sichere Anmeldung durch einen Client an serverbasierten Diensten ermöglichen. Modern Authentication setzt dabei auf 3 wichtige Aspekte:

- Authentifizierungsmethoden: Multifaktor Authentifizierung, Smartcard Authentifizierung, zertifikatsbasierte Authentifizierung

- Autorisierungsmethoden: wie Microsoft den Standard Open Authorization (OAuth) implementiert hat

- Conditional Access Richtlinien: Mobile Application Management (MAM) und Azure Active Directory (Azure AD) Conditional Access

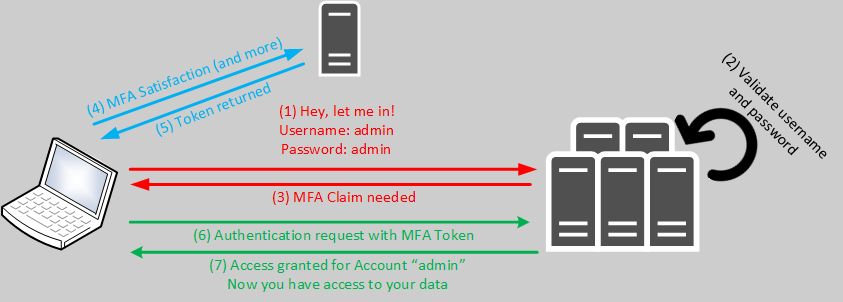

Mit Modern Authentication können also all diese Risiken der Basic Authentication auf einen Schlag eliminiert werden. Betrachtet man die 3 obigen Aspekte, dann wird schnell klar dass man mit Modern Authentication hochkomplexe Anmeldeprozesse etablieren kann. Um es nicht zu kompliziert zu machen, hier ein vereinfachtes Schaubild, wie die Anmeldung ablaufen kann:

Auf den ersten Blick sieht man, dass Benutzername und Kennwort nicht zwangsläufig als einziges Kriterium akzeptiert werden. Dies wäre technisch möglich, macht aber keinen Sinn, da man sonst keinen Mehrwert gegenüber Basic Authentication hat. Also kommt Schritt Nummer 4 ins Spiel. Im Fall des Azure Active Directory können hier mehrere Dinge greifen, zum Beispiel:

- Anmeldung per OAuth2

- Bestätigung eines weiteren Faktors (zum Beispiel in der Authenticator App am Handy)

- Anmeldung von einem verwalteten Intune Gerät

- Anmeldung von einem genehmigten Standort

Mit diesen Ergänzungen ist also eine zusätzliche (oft sogar sehr einfache) Absicherung der Anmeldungen möglich. Auch weitere Dinge, wie die Erkennung eines sogenannten risky SignIns und Users at risk unterstützt das Azure AD. Diese Funktionalitäten sind aber nicht Bestandteil dieses Beitrags.

Wieso wurde Modern Authentication nicht schon früher durchgesetzt?

Jetzt stellt sich natürlich die Frage, wieso Microsoft nicht schon früher die Basic Authentication in Rente geschickt hat – und derart lange solch unsichere Protokolle überhaupt zugelassen hat. Unabhängig von den seit über 3 Jahren immer wiederkehrenden Appellen seitens Microsoft ist die schleppende Unterstützung vieler Applikationen der Hauptgrund. Es existieren immer noch zahllose Anwendungen, die nichts anderes als Basic Authentication können. Sehr häufig findet man sogar Just-In-Time Applikationen im Produktionsbereich, die einzig und allein auf IMAP4 und POP3 mit Benutzername und Kennwort als Anmeldekriterium aufgebaut sind.

Falls Microsoft das Datum nicht noch kurzfristig verschiebt (danach sieht es glücklicherweise nicht aus), dann ist hiermit aber nun bald Schluss.

Inwieweit bin ich von der Abschaltung betroffen?

Was wird genau abgeschaltet?

Wie bereits mehrfach erwähnt: Basic Authentication in Exchange Online. Also die Art und Weise, wie sich die Benutzer (und Servicekonten) an ihrem Postfach und weiteren Postfächern anmelden. In Exchange Online sind hiervon folgende Funktionen betroffen:

- Exchange Active Sync (EAS)

- POP3

- IMAP4

- Remote PowerShell

- Exchange Web Services (EWS)

- Offline Address Book (OAB)

- Outlook für Windows

- Outlook für Mac

Ist nur Exchange Online im Fokus oder auch andere Dienste?

Microsoft schaltet die Basic Authentication tatsächlich nur in Exchange Online ab. Alle anderen Dienste unterstützen die Modern Authentication nämlich bereits! Alteingesessene Administratoren erinnern sich sicherlich an aufwändige Konfiguration zwischen Skype for Business (mit Modern Authentication) und Exchange Online.

Ebenfalls ein sehr wichtiger Punkt: Es wird am 01.10.2022 kein automatisches Exchange on-premises Update ausgerollt, welches diese Änderung auch auf Kundeninstallationen anwendet. Es ist natürlich nicht ausgeschlossen, dass Microsoft mit einem der kommenden CUs auch on-premises den Rotstift bei der Basic Authentication ansetzt, aber aktuell ist das nicht der Fall.

Ist mein Tenant betroffen?

Glücklicherweise lässt es sich mittlerweile sehr leicht prüfen, ob der eigene Tenant von der Abschaltung betroffen ist. Hierfür ist ein Report im Azure Active Directory verfügbar, welcher die Anmeldeprotokolle auswertet:

Im Idealfall gibt dieser Report keine Ergebnisse zurück (wie in obigem Bild). In diesem Fall können Sie sich entspannt zurücklehnen und die Abschaltung auf sich zukommen lassen. Behalten Sie diesen Report bitte trotzdem im Auge, nicht dass sich doch noch ein Client durch eine Konfigurationslücke einschleicht.

Natürlich kann man auch über ein Azure LogAnalytics Workbook die Basic Authentication Anmeldung abfragen, allerdings ist diese Notwendigkeit durch den AAD Report überflüssig geworden (zumal Azure LogAnalytics im Gegensatz zum AAD Sign-In Logs Report Geld kostet).

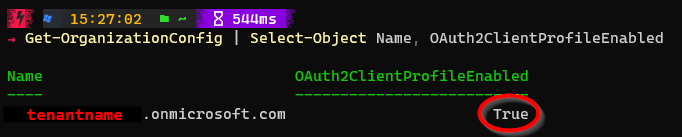

Es empfiehlt sich in jedem Fall auch (insbesondere bei älteren Tenants) einen Blick auf die Exchange Online Konfiguration zu werfen – diese kann man per PowerShell sehr einfach abfragen:

Das Ergebnis dieser Abfrage sollte hier True zurückliefern:

Ich bin betroffen – was muss ich tun?

Exchange Online allgemein

Sollte die PowerShell Abfrage False zurückgeliefert haben, so kann man Modern Authentication sehr einfach aktivieren (Achtung: hierdurch wird Modern Authentication nicht erzwungen, es wird nur die Möglichkeit zur Nutzung aktiviert):

SMTP

Sofern Sie das „SMTP Relay“-Szenario in Betrieb haben, welches von Microsoft und Beratern in vielen Szenarien empfohlen wird (zum Beispiel beim Versenden von Mails von Multifunktionsgeräten), dann ist die gute Nachricht: Hier gibt es im Hinblick auf den 01.10.2022 nichts zu tun!

Microsoft beschreibt prinzipiell 3 SMTP Szenarien, die möglich sind:

- SMTP Authentication

- Direct Send

- SMTP Relay via Connector

In den offiziellen Dokumentationen kann man diese Implementierungsvarianten nochmal im Detail nachlesen: How to set up a multifunction device or application to send email using Microsoft 365 or Office 365 | Microsoft Docs.

Nur im ersten Szenario werden tatsächlich Anmeldedaten verwendet. Somit wäre dies von der Umstellung betroffen. Hier gibt es allerdings eine Besonderheit zu beachten, welche Microsoft den Kunden einräumt (Basic Authentication and Exchange Online – September 2021 Update – Microsoft Tech Community):

SMTP Auth Abschaltung ja oder nein?

„We’re going to continue to disable SMTP AUTH for tenants who don’t use it, but we will not be changing the configuration of any tenant who does. We can’t tell though if the usage we see is valid or not, that’s down to you to determine. So you still should move away from using Basic and SMTP AUTH though if you can, as it does leave you exposed.“

Microsoft lässt SMTP AUTH also „offen“, da es noch zu stark in Benutzung ist. SMTP AUTH ist die einzige Ausnahme bei der Abschaltung der Basic Authentication. Microsoft deaktiviert sie nur in Tenants, in denen sie nicht in Verwendung ist. Dies ist aber kein Grund, sich lächelnd zurückzulehnen, falls SMTP AUTH tatsächlich in Verwendung ist. Denn hiermit hat man sich wieder ein Einfallstor im eigenen Tenant geschaffen! Die Gefahr darf man auf keinen Fall unterschätzen. Wir empfehlen jedem Tenantbesitzer dringend, auf sichere Methoden umzustellen, zum Beispiel die Connectorvariante (SMTP Relay) oder eine andere individuelle Lösung, welche sichere Authentifizierungsoptionen bietet, zum Beispiel über die Graph API. Wir unterstützen Sie bei der Umstellung und Absicherung, nehmen Sie Kontakt mit uns auf.

PowerShell

Bei vielen Exchange Online Administratoren sind folgende Kommandos in Fleisch und Blut übergegangen:

‚legacy‘ Anmeldung an Exchange Online

$AdminCredential = Get-Credential

$session = New-PsSession -ConfigurationName Microsoft.Exchange -ConnectionUri https://outlook.office365.com/powershell-liveid/ -Credential $AdminCredential -Authentication Basic -AllowRedirection

Import-PSSession $Session -AllowClobber

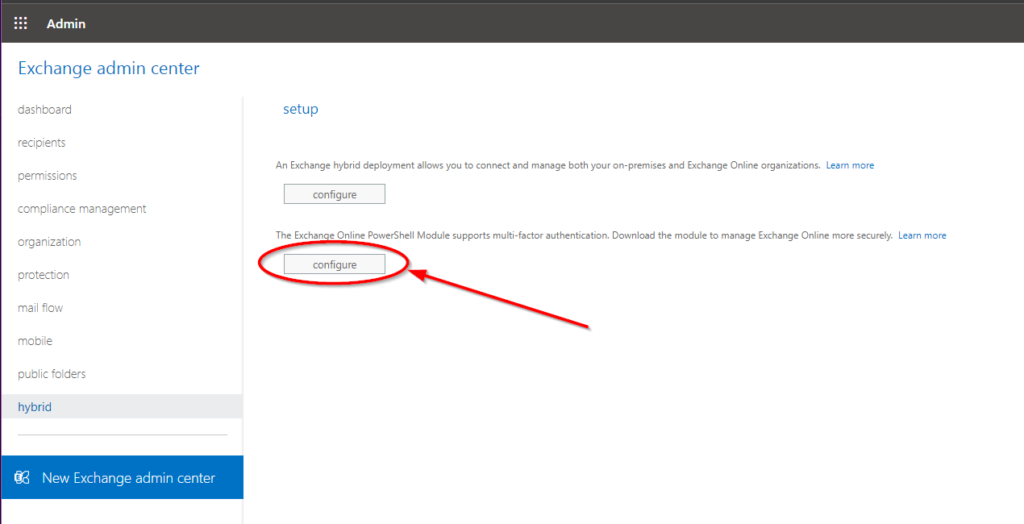

Diese Form der Anmeldung kann man komplett aus dem Gedächtnis streichen (daher auch nicht als gist abrufbar 😉). Hier steckt bereits der unsichere Hinweis -Authentication Basic drin. Dann gibt es noch die sogenannte ‚Exchange Online PowerShell with MFA‘, welche man über das Exchange Online Admin Center starten konnte:

Es ist natürlich höchst umständlich, sich zuerst im klassischen Exchange Online Admin Center anzumelden, um eine MFA-geschützte PowerShell Sitzung zu öffnen. Glücklicherweise muss man sich hierüber auch keine Gedanken mehr machen, denn dieser Weg wird ab dem 31.08.2022 nicht mehr unterstützt und am 31.12.2022 offiziell retired: Message center – Microsoft 365 admin center.

Die Lösung ist sehr einfach: Alle Scripte, welche mit Exchange Online interagieren, müssen auf das Modul EXO V2 aktualisiert werden. Die Installation dieses Moduls aus der PowerShell Gallery kann über ein simples Script bewerkstelligt werden:

Im produktiv eingesetzten PowerShell Script muss nur der Verbindungsaufbau zu Exchange Online ausgebessert werden. Statt dem Einlesen von Anmeldedaten kann mit diesem Befehl gearbeitet werden:

Connect-ExchangeOnline -UserPrincipalName Die EXO V2 bietet noch weitere Vorteile wie App-Authentifizierung für unattended Scripts. Damit wird die Anmeldung per Account komplett überflüssig und regelmäßige Hygienemaßnahmen (wie Deaktivierung von POP3 und IMAP4 auf allen Postfächern) können ohne Benutzeranmeldedaten regelmäßig ausgeführt werden.

Exchange Active Sync

Exchange Active Sync ist ein altes Protokoll zum Abrufen von Emails auf Mobilgeräten. Auch der in Windows integrierte Mailclient unterstützte dies eine zeitlang. Der von Microsoft empfohlene Ansatz ist der Wechsel auf die Outlook Mobile App. Diese unterstützt nicht nur Modern Authentication, sie kann auch durch MAM Policies geschützt werden.

Für den Fall von Exchange Active Sync (EAS) Verbindungen gibt es also eine sehr einfache Lösung:

- Wechsel der App auf den Mobilgeräten auf Outlook Mobile

- Falls im bisherigen MDM eines der Protokolle EAS, POP3 oder IMAP konfiguriert ist, müssen neue Mailprofile an die Anwender verteilt werden

Die Deaktivierung von Exchange Active Sync kann auf Mailboxebene erfolgen, ein Beispiel hierfür findet sich im folgenden Kapitel gemeinsam mit POP3 und IMAP4.

POP3 & IMAP4

Für diese beiden Protokolle hat Microsoft eine Erweiterung herausgebracht, welche eine Authentifizierung via OAuth2 ermöglicht: Announcing OAuth 2.0 Client Credentials Flow support for POP and IMAP protocols in Exchange Online – Microsoft Tech Community.

Empfehlenswert ist dies allerdings nur bedingt. Zwar können auf diesem Weg viele Applikationen mit wenig Programmieraufwand umgestellt werden, allerdings handelt es sich bei POP3 und IMAP4 um sehr alte Protokolle. In der Microsoft 365 Welt ist es ratsam, für den Abruf von Emails auf zeitgemäße und sichere Technologien wie den Microsoft Graph zu setzen. Über diese API kann auf einfache Weise ein Postfach auf neue Emails geprüft und diese abgerufen / exportiert werden. Ein simples Beispiel findet sich auf GitHub.

Grundsätzlich wird empfohlen, POP3, IMAP4 und Exchange Active Sync auf allen Postfächern abzuschalten, auf denen es nicht benötigt wird. Auch hierfür bieten wir eine schlicht gehaltene Scriptvorlage:

Sehen Sie hierzu auch den Vortrag von Andreas Hähnel auf der PSConfEU 2022, hier wird live demonstriert, dass der Export von Emails in ein beliebiges Format (hier XML) mit dem Microsoft Graph mit wenigen Sekunden Scriptlaufzeit erledigt ist:

Outlook auf Windows & Mac

Outlook ab Version 2013 kann Modern Authentication verwenden. Grundsätzlich ist es natürlich empfehlenswert, auf die neueste Version der Microsoft 365 Apps for Business oder Microsoft 365 Apps for Enterprise zu setzen. Ältere Outlook Versionen müssen als vorbereitende Maßnahme aktualisiert werden. Outlook 2013 kann per registry key für Modern Authentication fit gemacht werden:

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\Microsoft\Exchange]

"AlwaysUseMSOAuthForAutoDiscover"=dword:00000001

[HKEY_CURRENT_USER\Software\Microsoft\Office\15.0\Common]

[HKEY_CURRENT_USER\Software\Microsoft\Office\15.0\Common\Identity]

"EnableADAL"=dword:00000001

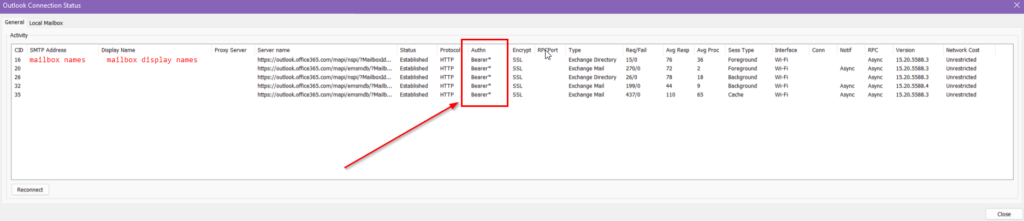

"Version"=dword:00000001Alle Outlook Versionen ab 2016 unterstützen Modern Authentication ohne Konfigurationsaufwand. Um sicherzustellen, dass ein Client über Modern Authentication verbunden ist, kann man einen Blick in den Verbindungsstatus werfen (Strg + Rechtsklick auf das Outlook Symbol im Windows Systemtray und dann Verbindungsstatus). Hier zeigt Outlook, ob es mit Basic Authentication oder Modern Authentication angemeldet ist:

Der finale Schritt – das globale Blockieren von Basic Authentication

Um Basic Authentication aus seinem Tenant endgültig zu verbannen, empfiehlt sich ein zweistufiges Vorgehen:

- Aussperren von Basic Authentication via Conditional Access

- globale Deaktivierung von Basic Authentication auf Tenant-Ebene

Als Alternative zu Conditional Access können auch die sogenannten Security Defaults verwendet werden. Diese erzwingen Modern Authentication global und erfordern im gleichen Atemzug die Einrichtung von Multifaktor von allen Benutzern. Der Rollout von MFA ist allerdings in vielen Unternehmen ein eigenes Projekt. Ebenso verhindern aktivierte Security Defaults den Einsatz von Conditional Access. Dieser wird aber für andere Steuerungsmechanismen benötigt, daher können die Security Defaults als Maßnahme nur bedingt empfohlen werden.

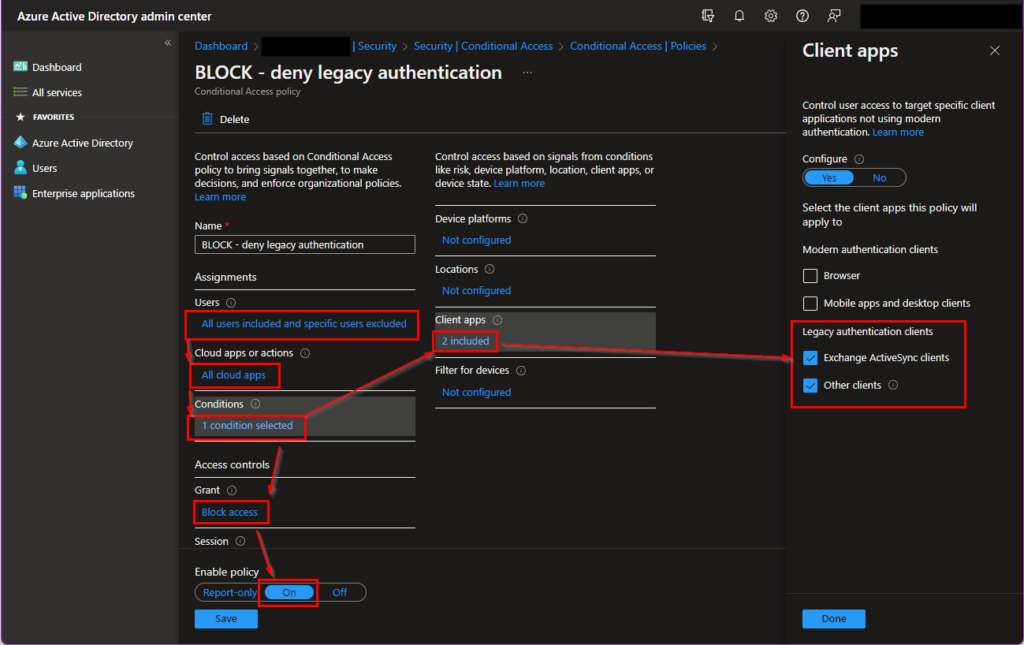

Aussperren von Basic Authentication via Conditional Access

Im Azure Active Directory kann über Conditional Access (Bedingter Zugriff) die Anmeldung durch Basic Authentication komplett unterbunden werden. Der Vorteil dieser Maßnahme ist, dass mit Ausnahmen gearbeitet werden kann. Auch ein Test ist leicht durchführbar (durch die WhatIf-Funktionalität von Conditional Access). Die notwendige Policy ist sehr einfach erstellt. Es müssen nur 2 Haken gesetzt und die potentiellen Ausnahmen definiert werden:

Die Ausnahmen können Benutzer sein, welche aus technischen oder organisatorischen Gründen noch nicht auf Modern Authentication umgestellt werden können, die bis 01.10.2022 noch auf das alte Verfahren setzen müssen. Nachdem diese Regel aktiv ist, filtert sie alle ‚legacy‘ Anmeldungen heraus, man bekommt also sehr schnell ein sehr gutes Gefühl (auch durch das Feedback der vergessenen Benutzer), ob noch Arbeit vor der Abschaltung zu tun ist oder man etwas vergessen hat.

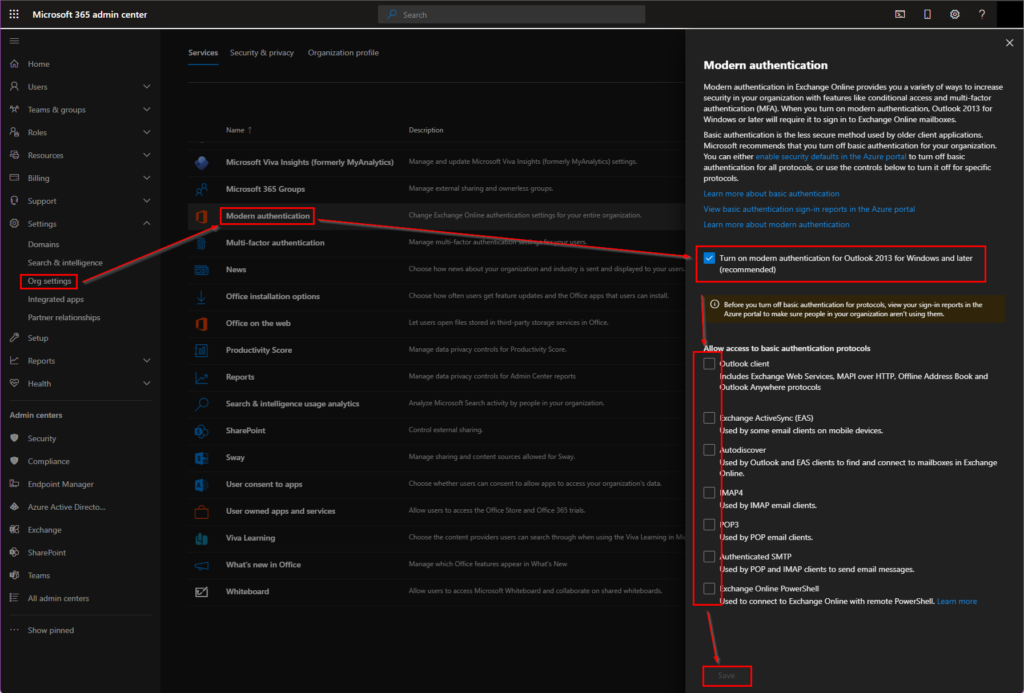

Globale Deaktivierung von Basic Authentication auf Tenant-Ebene

Sind die Vorbereitungen durch Conditional Access abgeschlossen und keine Anmeldungen über Basic Authentication mehr vorhanden, so kann man die globale Deaktivierung starten. Diese wird im allgemeinen Microsoft 365 Admincenter unterhalb der Dienste vorgenommen. Auch hier ist eine Abstufung möglich, die es erlaubt Basic Authentication selektiv abzuschalten:

In meinem Tenant kann ich Basic Authentication im Moment nicht deaktivieren. Was kann ich tun?

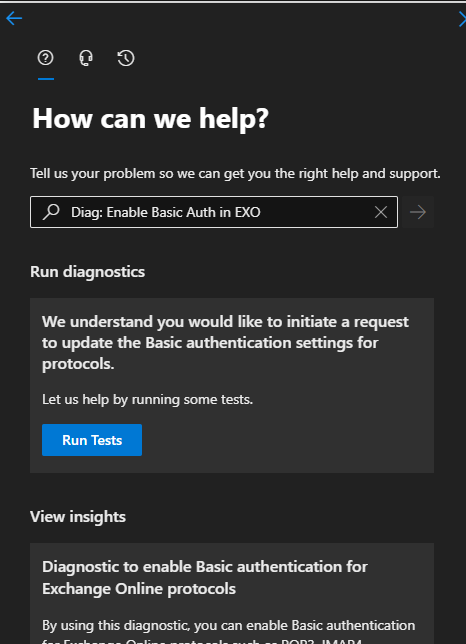

Seit dem 01.09.2022 bietet Microsoft einen allerletzten Notnagel an. Sofern in Ihrem Tenant aus technischen Gründen die Abschaltung zum 01.10. problematisch ist, können Sie eine einmalige letzte Fristverlängerung bis zum 01.01.2023 beantragen. Hierfür müssen Sie diesem Link folgen, der (durch ein vorausgefülltes Schlagwort in der Hilfe) einen Selbstdiagnosetest öffnet: https://aka.ms/PillarEXOBasicAuth.

Durch einen Klick auf Run Tests wird der Selbsttest gestartet. Sie erhalten im September zunächst die Möglichkeit des Opt-out. So können Sie die Abschaltung individuell auf kommendes Jahr verzögern. Dieser Test wird auch nach dem 01.10.2022 zur Verfügung stehen. So erhalten Kunden die Möglichkeit, die von Microsoft durchgeführte Abschaltung gezielt rückgängig zu machen.

In dem jüngsten Artikel von Microsoft ist diese Prozedur mit Screenshots beschrieben. Dieses Vorgehen ist allerdings (unter Verweis auf die vorher genannten Sicherheitslücken) nicht empfehlenswert.

Im gleichen Atemzug hat Microsoft auch angekündigt, Basic Authentication Abfragen in den Microsoft 365 Apps zu blockieren. Dies macht das Kraut jetzt zwar nicht fett, aber es rundet das Gesamtbild ab.

Ich benötige Unterstützung – wer kann mir helfen?

Wir unterstützen Sie bei Ihrem Upgrade auf Modern Authentication und der Absicherung Ihres Tenants – buchen Sie sich noch heute Ihren individuellen Beratungstermin um festzustellen, inwieweit Sie von der Abschaltung direkt betroffen sind und wie Sie Probleme ab dem 01.10.2022 vermeiden können:

Auch weitere Unterstützungen sind möglich, sprechen Sie uns gerne unverbindlich an!

Weiterführende Links

Improving Security – Together – Microsoft Tech Community

One simple action you can take to prevent 99.9 percent of attacks on your accounts (microsoft.com)

Deprecation of Basic authentication in Exchange Online | Microsoft Docs

Authenticate an IMAP, POP or SMTP connection using OAuth | Microsoft Docs

Basic Auth and Exchange Online – February 2020 Update – Microsoft Tech Community

Basic Authentication and Exchange Online – September 2021 Update – Microsoft Tech Community

Basic Authentication Deprecation in Exchange Online – May 2022 Update – Microsoft Tech Community

Enable or disable modern authentication for Outlook in Exchange Online | Microsoft Docs

Protecting your organization against password spray attacks – Microsoft Security Blog

Wikipedia:10,000 most common passwords – Wikipedia

Password-less strategy – Windows security | Microsoft Docs

Why a PIN is better than an online password (Windows) – Windows security | Microsoft Docs